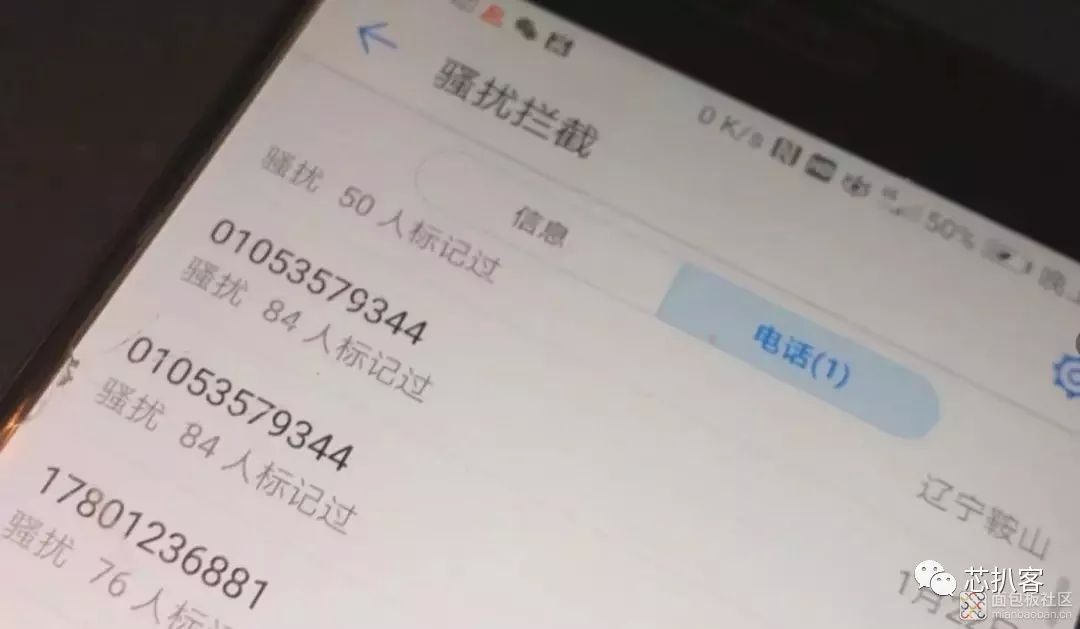

为何在国家加大整治骚扰电话的形势下,我们还会接到各种各样的骚扰电话呢?

今年3·15 晚会,曝光了一条高科技灰色产业链。整个产业链条包括智能机器人骚扰电话+大数据营销+探针盒子,涉及多家相关企业,其中不乏融资上千万的高新企业。

一个小盒子,一个商场,一年过亿的用户数据

今年315在线曝光了一款由声牙科技有限公司研发的探针盒子。说的简单粗暴点,只要你打开了Wi-Fi,这玩意就能获取你的手机号。这家公司还声称,他们公司有全国6亿用户的信息资料。

“探针盒子”到底是咋实现的?具体来说,手机在开启 WLAN 时,会主动广播其 MAC 地址,从而和每个 SSID 背后的路由进行联系和互通身份,但是“探针”可以收集这些 MAC 地址,而且可以得到一些附加数据,如某些情况下手机的机型(更多的是 App 泄露)和离收集设备的大概位置,它主要用途其实是定位。

收集到了 MAC 地址,接下来就是比对了,从各路 App 开发商买来手机号和 IMEI、MAC 地址的对应数据库(用户给了它权限,而且前二者实际上可以通过很多渠道置换,无需授权)。

于是它就知道你的手机号,跟用户数据库一比对(其实简单的推销这时候直接让机器打电话即可),客户的大概画像就出来了。

这些探针盒子都被放到哪了?

自然是人多的地方。一些公司将这种小盒子放在商场、超市、便利店、写字楼等地,在用户毫不知情的情况下,搜集个人信息,甚至包括婚姻、教育程度,收入等大数据个人信息!

相关负责人告诉记者,和店面合作,一个月只花几百块钱。一家商场11个门,装了11个探针盒子。这些小盒子就安放在天花板的中空位置。然而对于这种违法行为,从业者心理其实非常清楚,甚至有人说:如果315曝出来,那315之后就要开始查了;如果315不曝出来,那还可以用1年。

在你逛街,逛超市,买东西时候,手机号早就被别人拿到了。拿到这些手机号后,再提供给大数据分析公司,综合各类信息,将一些用户的手机电话、指纹、房产信息,甚至受教育程度和收信息,都能一一确认下来。如果有些信息不能确认,还会通过钓鱼短信的方式进一步完善信息。

更有意思的是,使用探针盒子收集用户信息的公司并不是什么小作坊,相反,相关企业均为高新企业,融资金额动辄逾千万。(事情还在发酵,希望追查到底!)

目前,盒子日活跃量为5000-10000台之间,全国已有3万多台设备在使用。

实际上Wi-Fi探针并不是什么新玩意,该技术七八年前在国外就已经很成熟了,在过去因为没有较大的危害,也没有产生大规模的谈论。而到如今能引起大家的关注,实际上是因为其结合了大数据的威力,通过关联匹配、人物画像、行为分析等技术产生一些惊人的功能。

那么,由MAC地址关联到用户个人信息的数据是从何而来的呢?除了前面提到的售卖大量探针盒子来收集数据外,还可能从第三方数据公司购买数据。

手机有没有办法防着呢?

当然是有了。

MAC地址是分配给终端设备网络接口的唯一硬编码和标识符,在生产过程中分配且通常无法更改,于是很多数据公司利用这一特性进行设备跟踪。针对这些行为,实际上苹果、谷歌、微软都尝试采取了一些措施来保护用户的隐私:

Android O(P)开始,Google 在开发者选项里加入了 “连接时随机选择 MAC 地址” 的选项,这样就可以避免一部分危险,但是很可惜的是,目前除了原生和类原生 UI,我见过的大部分厂商都阉割了它。央视直播中的EMUI 8和 MIUI 9 就是中招范例。

当然你还是要启动它的(前提是你要先有这个功能)!

Android Q Beta 开始,Google 在 WLAN 的单独设置中提供了连接时是否选择随机 MAC 的选项,同样也需要手动开启。

iOS这边,情况没有很大缓解,但是它是相比五年前没有很大缓解。

从iOS 8 开始,苹果提供了随机 MAC 地址功能,但它的触发条件及其苛刻,你要锁定屏幕,还要关掉定位服务,还要关闭移动数据,你才能用到随机 MAC 功能。它还要求当时最新的两代 iPhone 才能使用这个功能。

好在四年前苹果做了小修改,iOS 9 开始,这个功能开始逐步补齐,先是支持了 WLAN 闲置时全时开启随机 MAC 地址,而且支持了 iPhone 5 之后的所有 iPhone 和iPad。

iOS 10 开始,对所有设备都做了全时随机 MAC 地址,无论是否连接。之后的 iOS 又分别做了一些改进。

在这个问题上,我们再次看到了苹果对于用户隐私的高瞻远瞩。苹果还自动随机生成 IMEI 等识别码,阻止使用 IMEI 用来追踪。

那么解决方法就很简单了:

– 使用有原生安卓系统的机器,而且得是 O 以上或者 Q Beta,开发者设置里需要有随机 MAC 地址的选项(索尼、诺基亚没有)

– 或使用 iPhone 5 以上,iOS 10 以上的 iPhone 来彻底杜绝隐患,当然更高的 iOS 版本还有更多的防追踪功能,如随机 IMEI 等识别码、禁止网页读取几乎全部用户数据的功能。

– 因为iOS 根本不让 App 读取 IMEI 等识别码和电话号码,这样更难寻获到用户隐私了。

– 国产手机用户大多都得等更新,目前看了一圈,EMUI、Flyme 和 MIUI 无一没被阉割,而且这跟伪基站是两码事!

– 已知有“连接时随机选择 MAC 地址”功能的国产 UI 只有一加 H2OS 的部分测试版、vivo 部署了 Android P 的极少版本和 MIUI 10 内核为 Android P 的极少开发版本。

– 已故的 Windows 10 Mobile 会有类似的功能,但可惜的是连接时无法启用。

MAC地址随机化等防御措施的效果也并不理想

随机化技术的目的是为了防止追踪,那相应也有绕过随机化来获取到设备真实MAC地址思路。常见的绕过随机化手段有以下几种方式:

iOS&Android:

1.特性攻击:让目标设备处于连接状态,此时通信采用的都是真实MAC地址。如果目标没有连接上热点,我们可以利用”已知热点攻击”,创建常见的公共Wi-Fi热点名称如“CMCC”、“StarBucks”等,当目标自动连接到我们的热点后,随机化即失效,就能获得手机的真实 MAC 地址了;

2.漏洞攻击:RTS 帧攻击。2017年一份研究报告指出,可以利用 Wi-Fi 芯片处理低级控制消息的缺陷来获取设备真实MAC地址:通过向无线客户端发送RTS帧,其将会返回带有真实MAC地址的CTS回复信息。

Windows 10:

漏洞攻击:比如之前出现过一个设计缺陷,当设备的随机MAC地址改变时,Wi-Fi数据帧中的序列计数器并没有被重置。利用这些序列号信息,我们就能跟踪设备MAC地址,绕过MAC地址随机化的保护了。

360天马安全研究团队还强调了几个关键点:

1.Wi-Fi探针技术采用的是被动嗅探的方式。

这种被动嗅探的方式导致了Wi-Fi探针设备基本是不可被检测到的,用对付恶意Wi-Fi热点的解决方案是无法解决这个问题的。同时MAC地址随机化等防御措施的效果也并不理想。

2.Wi-Fi探针主要利用的是协议上的缺陷。

从MAC地址随机化等技术可以看到,主流操作系统的厂商都已经做了许多努力来尝试减少MAC地址追踪带来的危害。但这归根结底是由于Wi-Fi协议上的缺陷导致的,想要彻底解决依然得靠相关标准的更新。遗憾的是在WPA3的更新说明中并没有提到抵御设备跟踪的相关信息。

3.关闭Wi-Fi功能并不一定有效。

理论上关闭Wi-Fi后就可以避免遭受Wi-Fi探针设备的攻击,但实际上有的手机根本无法关闭Wi-Fi功能,虽然显示关闭了,依然会定时发送Wi-Fi广播包。

总之,确保自己连接的 Wi-Fi 安全是最为必要的。还有,家中的路由器不具备安全风险!不要草木皆兵!

来源:央视财经,程序人生,雷锋网